An ninh kỹ thuật số hiện đại phụ thuộc rất nhiều vào các thuật toán mã hóa dựa trên những bài toán toán học khó, vốn là xương sống của cái gọi là cơ sở hạ tầng khóa công khai (PKI). Từ việc bảo mật các trang web đến việc bảo vệ ứng dụng nhắn tin, PKI cho phép hai người lạ trực tuyến (hoặc một máy khách và một máy chủ) thiết lập các khóa bí mật và xác minh danh tính mà không cần gặp mặt. Điều này đạt được thông qua mật mã bất đối xứng (các cặp khóa công khai/riêng tư) mà các máy tính hiện tại không thể phá vỡ được. Ví dụ, các thuật toán như RSA và mật mã đường cong elip (ECC) là nền tảng của phần lớn lưu lượng internet an toàn ngày nay, nhưng sự ra đời của máy tính lượng tử đang đe dọa làm đảo lộn các biện pháp bảo vệ này.

Một máy tính lượng tử đủ mạnh có thể giải quyết những bài toán “bất khả thi” đó trong một khoảng thời gian khả thi, về cơ bản là phá vỡ mã hóa RSA/ECC mà các máy tính cổ điển phải mất hàng trăm, hàng nghìn, hoặc thậm chí hàng triệu năm để thực hiện. Đáng lo ngại hơn, thuật toán lượng tử Shor có thể về mặt lý thuyết phá vỡ tất cả các sơ đồ khóa công khai được triển khai rộng rãi, nghĩa là dữ liệu được mã hóa bị chặn ngày hôm nay có thể bị giải mã trong tương lai khi điện toán lượng tử đã phát triển đến một mức độ nhất định. Đây được gọi là chiến lược “Thu thập ngay, Giải mã sau” (Harvest Now, Decrypt Later).

Điều quan trọng cần lưu ý là các mối đe dọa đối với mã hóa không chỉ giới hạn ở điện toán lượng tử. Về mặt lý thuyết, một đột phá trong khoa học máy tính, chẳng hạn như nếu vấn đề P vs NP nổi tiếng được giải quyết với P=NP, cũng có thể phá vỡ mật mã hiện tại. Một khám phá như vậy sẽ ngụ ý rằng tồn tại các thuật toán hiệu quả để giải quyết các vấn đề được cho là khó, như phân tích thừa số hoặc logarit rời rạc, điều này sẽ làm cho hầu hết mật mã hiện đại trở nên lỗi thời. Tuy nhiên, điều này được coi là không khả thi trong tương lai gần, trong khi điện toán lượng tử là một sự phát triển hữu hình với những tiến bộ diễn ra mỗi ngày trong lĩnh vực này.

Do mối đe dọa sắp xảy ra này, các nhà nghiên cứu đã phát triển cái gọi là sơ đồ mật mã “hậu lượng tử” (Post-Quantum Cryptography – PQC). Đây là các phương pháp mã hóa và ký mới được xây dựng dựa trên các bài toán toán học được cho là có khả năng chống lại các cuộc tấn công lượng tử. PQC hiện đang trưởng thành như một lĩnh vực, với các tiêu chuẩn mới nổi sau nhiều năm đánh giá. Hứa hẹn là các thuật toán kháng lượng tử này có thể bảo mật dữ liệu chống lại các ứng dụng của thuật toán Shor, mặc dù chúng đi kèm với những hạn chế nhất định. Nhiều thuật toán PQC có khóa lớn hơn hoặc hiệu suất chậm hơn, và do còn tương đối mới, chúng thiếu hàng thập kỷ thử nghiệm trong thế giới thực. Vậy bạn có nên bắt đầu sử dụng mã hóa hậu lượng tử cho các kết nối VPN hoặc các tệp được lưu trữ của mình không? Câu trả lời là: khá phức tạp.

Mã Hóa Đối Xứng và Bất Đối Xứng: Loại Nào Dễ Bị Tấn Công?

Có hai hình thức mã hóa chính đang được sử dụng hiện nay: mã hóa đối xứng và mã hóa bất đối xứng, với hình thức sau dựa trên các nguyên tắc PKI trong việc triển khai của nó. Cả hai đều có ưu và nhược điểm, nhưng chúng được điều chỉnh cho các mục đích sử dụng khác nhau.

Mã hóa đối xứng sử dụng một khóa bí mật duy nhất cho cả mã hóa và giải mã (ví dụ: các thuật toán AES hoặc ChaCha20). Các thuật toán đối xứng nhanh và được hiểu rõ, và tin tốt là mật mã đối xứng không bị đe dọa nghiêm trọng bởi các thuật toán lượng tử. Không có thuật toán “Shor” tương đương nào được biết đến để phá vỡ hoàn toàn một thuật toán mã hóa đối xứng. Cuộc tấn công lượng tử chính có thể áp dụng, thuật toán Grover, có thể tăng tốc tìm kiếm khóa vét cạn, nhưng nó chỉ cung cấp lợi thế bậc hai, điều này làm giảm một nửa độ mạnh của khóa một cách hiệu quả. Điều này được giảm thiểu bằng cách sử dụng các kích thước khóa lớn hơn. Chẳng hạn, thuật toán Grover sẽ giảm AES-128 (khóa 128-bit) xuống độ mạnh hiệu quả là 64-bit, đây là một vấn đề, nhưng AES-256 (khóa 256-bit) sẽ giảm xuống độ mạnh khoảng 128-bit, điều này vẫn cực kỳ khó phá vỡ. Tóm lại, mã hóa đối xứng của bạn (nếu sử dụng khóa đủ dài) về cơ bản đã “an toàn với lượng tử”, và điều này thường áp dụng cho mã hóa toàn bộ ổ đĩa và các két mật khẩu.

Mã hóa bất đối xứng (các thuật toán khóa công khai) liên quan đến một cặp khóa: một khóa công khai để mã hóa hoặc xác minh chữ ký và một khóa riêng tư để giải mã hoặc ký. Danh mục này bao gồm các sơ đồ RSA, Diffie-Hellman và ECC, vốn là cơ sở của việc trao đổi khóa và chứng chỉ số trên internet. Các hệ thống này dựa vào các bài toán toán học một chiều hiệu quả (như phân tích các số lớn hoặc logarit rời rạc), được gọi là “cửa sập” (trapdoors). Thuật toán Shor chạy trên một máy tính lượng tử lớn có thể giải quyết các bài toán toán học cơ bản đó trong thời gian đa thức, về cơ bản là phá vỡ cửa sập. Điều đó có nghĩa là một máy tính lượng tử có thể suy ra khóa riêng tư RSA từ khóa công khai, hoặc tính toán bí mật trong một trao đổi khóa Diffie-Hellman đường cong elip, chỉ trong vài giờ hoặc vài ngày. Tất cả các thuật toán khóa công khai quen thuộc (RSA, DH, ECDSA/ECDH, và nhiều thuật toán khác) sẽ không còn an toàn khi có một máy tính lượng tử đủ mạnh.

Đây là một vấn đề lớn vì mật mã bất đối xứng được sử dụng để thiết lập hầu hết các kênh được mã hóa ngày nay, chẳng hạn như VPN của bạn đàm phán một khóa phiên hoặc trình duyệt của bạn xác minh danh tính của một trang web thông qua chứng chỉ số của nó. Như đã đề cập, một trong những mối lo ngại lớn là ai đó có thể ghi lại lưu lượng được mã hóa ngay bây giờ và giải mã nó sau này khi khả năng lượng tử đã đạt đến mức cần thiết. Không giống như mã hóa đối xứng, nơi một khóa lớn hơn có thể chống lại các cuộc tấn công dựa trên lượng tử, không có cách điều chỉnh đơn giản nào để tăng cường bảo mật. Cần có các thuật toán hoàn toàn mới.

Trong kịch bản này, tính bảo mật của một đường hầm VPN hoặc phiên HTTPS có thể bị xâm phạm nếu kẻ tấn công có thể phá vỡ trao đổi khóa RSA/ECDH đã thiết lập khóa phiên, ngay cả khi dữ liệu thực tế được mã hóa bằng AES. Tương tự, một chữ ký số (chẳng hạn như chứng chỉ được ký bằng RSA hoặc chữ ký mã) có thể bị giả mạo nếu kẻ tấn công có thể đảo ngược bài toán toán học đằng sau nó.

Mật Mã Học Hậu Lượng Tử (PQC) Đã Sẵn Sàng Đến Đâu?

Mật mã học hậu lượng tử đề cập đến các thuật toán mật mã được thiết kế để an toàn chống lại một đối thủ được trang bị máy tính lượng tử. Chúng là những phương pháp thay thế trực tiếp cho các thuật toán khóa công khai hiện tại, phục vụ cùng mục đích (trao đổi khóa, chữ ký số, v.v.) nhưng được xây dựng dựa trên các bài toán toán học mà ngay cả các thuật toán lượng tử cũng không thể dễ dàng giải quyết. Nghiên cứu về các giải pháp thay thế này bắt đầu từ những năm 2000, và các nỗ lực nhanh chóng được tăng cường khi rõ ràng rằng các máy tính lượng tử thực tế, mặc dù chưa có mặt, nhưng không còn hoàn toàn là lý thuyết thuần túy.

Vào năm 2016, Viện Tiêu chuẩn và Công nghệ Quốc gia Hoa Kỳ (NIST) đã mở một dự án công khai để đánh giá và tiêu chuẩn hóa các thuật toán PQC. Hàng chục đề xuất từ các trường đại học và ngành công nghiệp đã trải qua “kiểm tra sức bền” mật mã học qua nhiều vòng, tương tự như một cuộc thi AES và SHA trước đó được công bố vào năm 2007 và hoàn thành vào năm 2012. Đến năm 2022, NIST đã công bố bộ chiến thắng đầu tiên được tiêu chuẩn hóa là các thuật toán PQC.

Các Thuật Toán PQC Tiêu Chuẩn Hiện Nay

Các thuật toán được NIST lựa chọn bao gồm hai loại chính: sơ đồ mã hóa (thiết lập khóa) và sơ đồ chữ ký số. Đáng chú ý, tất cả các lựa chọn chính đều dựa trên các bài toán toán học được cho là có khả năng chống lại cả các cuộc tấn công cổ điển và lượng tử, chẳng hạn như các bài toán mạng lưới (lattice problems) hoặc hàm băm, thay vì phân tích thừa số. Đó là:

- CRYSTALS-Kyber (ML-KEM): Đây là một cơ chế đóng gói khóa (KEM) dựa trên mạng lưới được sử dụng để mã hóa các khóa phiên (dự định thay thế RSA/ECC cho việc trao đổi khóa). Nó tự hào về tính bảo mật mạnh mẽ và hiệu quả với các khóa công khai và văn bản mã hóa tương đối nhỏ, đồng thời duy trì hiệu suất tốt.

- CRYSTALS-Dilithium (ML-DSA): Đây là một sơ đồ chữ ký số dựa trên mạng lưới khác để ký tin nhắn, chứng chỉ, v.v. Dilithium tạo ra các chữ ký có kích thước vài kilobyte và sử dụng các khóa công khai có kích thước tương tự. Nó được chọn làm tiêu chuẩn chữ ký hậu lượng tử chính do tính bảo mật cân bằng và sự đơn giản trong triển khai, không cần bất kỳ phần cứng đặc biệt nào.

- FALCON (FN-DSA): Một sơ đồ chữ ký dựa trên mạng lưới khác, có kích thước chữ ký nhỏ hơn Dilithium nhưng dựa vào toán học phức tạp hơn như số học dấu phẩy động. Nó sẽ được tiêu chuẩn hóa như một chữ ký thay thế, đặc biệt hữu ích trong các bối cảnh mà chữ ký nhỏ hơn là quan trọng. Tiêu chuẩn dự thảo này, FIPS 206, vẫn chưa được phát hành, mặc dù đã được lên kế hoạch vào cuối năm 2024.

- SPHINCS+ (SLH-DSA): Đây là một sơ đồ chữ ký dựa trên hàm băm không trạng thái. Chữ ký của nó khá lớn (hàng chục kilobyte), và nó chậm hơn, nhưng nó dựa trên các giả định băm bảo thủ. NIST đã chọn SPHINCS+ làm phương pháp chữ ký số dự phòng trong trường hợp tìm thấy điểm yếu không lường trước được trong các sơ đồ dựa trên mạng lưới.

Có thêm các ứng viên khác đang trong quá trình tiêu chuẩn hóa, chẳng hạn như HQC, là một giải pháp thay thế cho ML-KEM sử dụng toán học khác. Điều này đảm bảo rằng nếu tìm thấy điểm yếu trong ML-KEM, sẽ có một bản sao lưu sẵn sàng.

Giao diện hiển thị phức tạp của một máy tính lượng tử được phát triển bởi IonQNguồn: IonQ

Giao diện hiển thị phức tạp của một máy tính lượng tử được phát triển bởi IonQNguồn: IonQ

Các thuật toán mới này nhằm mục đích thay thế những thứ như RSA, ECDH và ECDSA trong các giao thức của chúng ta. Ví dụ, một cái bắt tay TLS trong một thế giới hậu lượng tử có thể sử dụng Kyber/ML-KEM để thống nhất một khóa bí mật thay vì Diffie-Hellman đường cong elip, và sử dụng chứng chỉ dựa trên Dilithium/ML-DSA thay vì chứng chỉ RSA/ECDSA. Mặc dù các thuật toán PQC được NIST lựa chọn đã được kiểm tra về tính bảo mật chống lại các cuộc tấn công lượng tử và cổ điển đã biết, chúng không chỉ đơn thuần là các giải pháp thay thế mà không có sự đánh đổi. Một thách thức là hầu hết các thuật toán hậu lượng tử có kích thước khóa và tin nhắn lớn hơn các thuật toán cổ điển mà chúng thay thế. Chẳng hạn, theo Cloudflare, một tin nhắn được mã hóa bằng Kyber sẽ lớn hơn khoảng 1.5 KB so với một trao đổi ECDH tương đương bằng Curve25519. Ngoài ra, các chữ ký số như Dilithium có thể thêm hàng chục kilobyte vào chi phí nếu được sử dụng một cách ngây thơ; trong một thử nghiệm, việc thay thế các chứng chỉ TLS và bắt tay tiêu chuẩn bằng Dilithium đã tăng dữ liệu bắt tay lên khoảng 17 KB.

Hơn nữa, còn có câu hỏi về cả sự tin cậy và sự trưởng thành. RSA và ECC đã chống chọi với hàng thập kỷ phân tích mã hóa chuyên sâu và các cuộc tấn công trong thế giới thực. Ngược lại, các phương pháp PQC mới tương đối non trẻ và chưa được kiểm chứng kỹ càng như vậy. Không hẳn là chúng được cho là không an toàn, và trên thực tế, một số ứng cử viên ban đầu đã bị phá vỡ hoặc làm suy yếu trong quá trình cạnh tranh. Tuy nhiên, việc áp dụng sớm mang rủi ro là các lỗi triển khai không lường trước được hoặc các đột phá mật mã học nhỏ có thể xuất hiện khi chúng được triển khai ở quy mô lớn.

Khía cạnh tích hợp thực tế là một rào cản lớn. Các hệ thống phần mềm và phần cứng phải được cập nhật để hỗ trợ các thuật toán mới. Nhiều giao thức giả định kích thước khóa nhỏ và có thể cần điều chỉnh cho các khóa lớn hơn, và cả hai phía của một giao tiếp (máy khách và máy chủ, hoặc người gửi và người nhận) phải hỗ trợ thuật toán PQC để sử dụng nó, điều này làm phức tạp một quá trình chuyển đổi dần dần. Ít nhất, các cơ quan tiêu chuẩn và các nhà sản xuất lớn trong ngành đã bắt đầu thử nghiệm PQC trong thế giới thực. Ngoài ra, các bắt tay TLS lai bao gồm một KEM hậu lượng tử (như Kyber) đã được thử nghiệm cùng với các trao đổi khóa truyền thống trong nhiều trình duyệt lớn, như Google Chrome và Firefox, mặc dù trình duyệt sau đã tắt nó theo mặc định.

Những Rủi Ro Thực Tế: Ai Cần Lo Ngại?

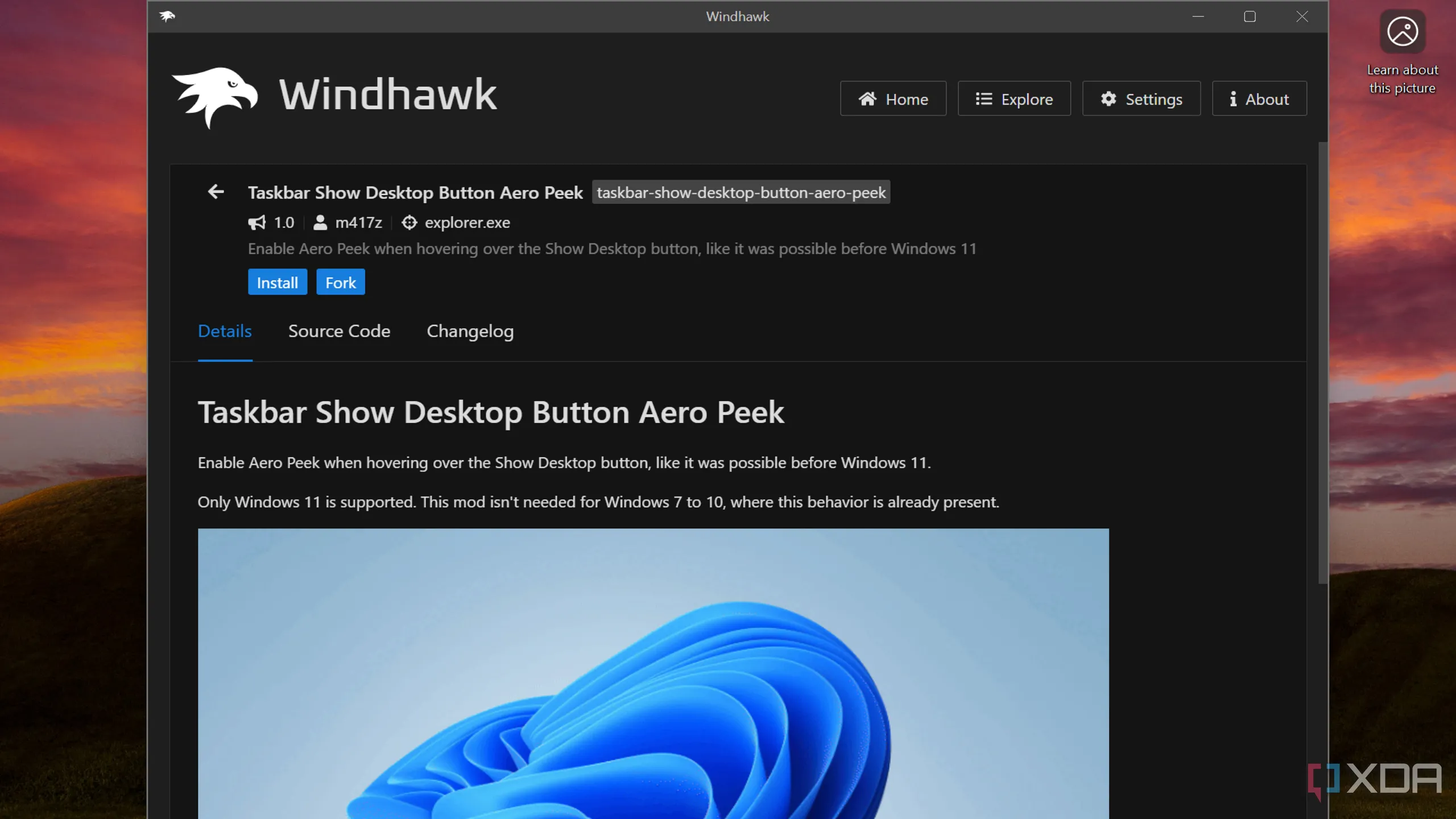

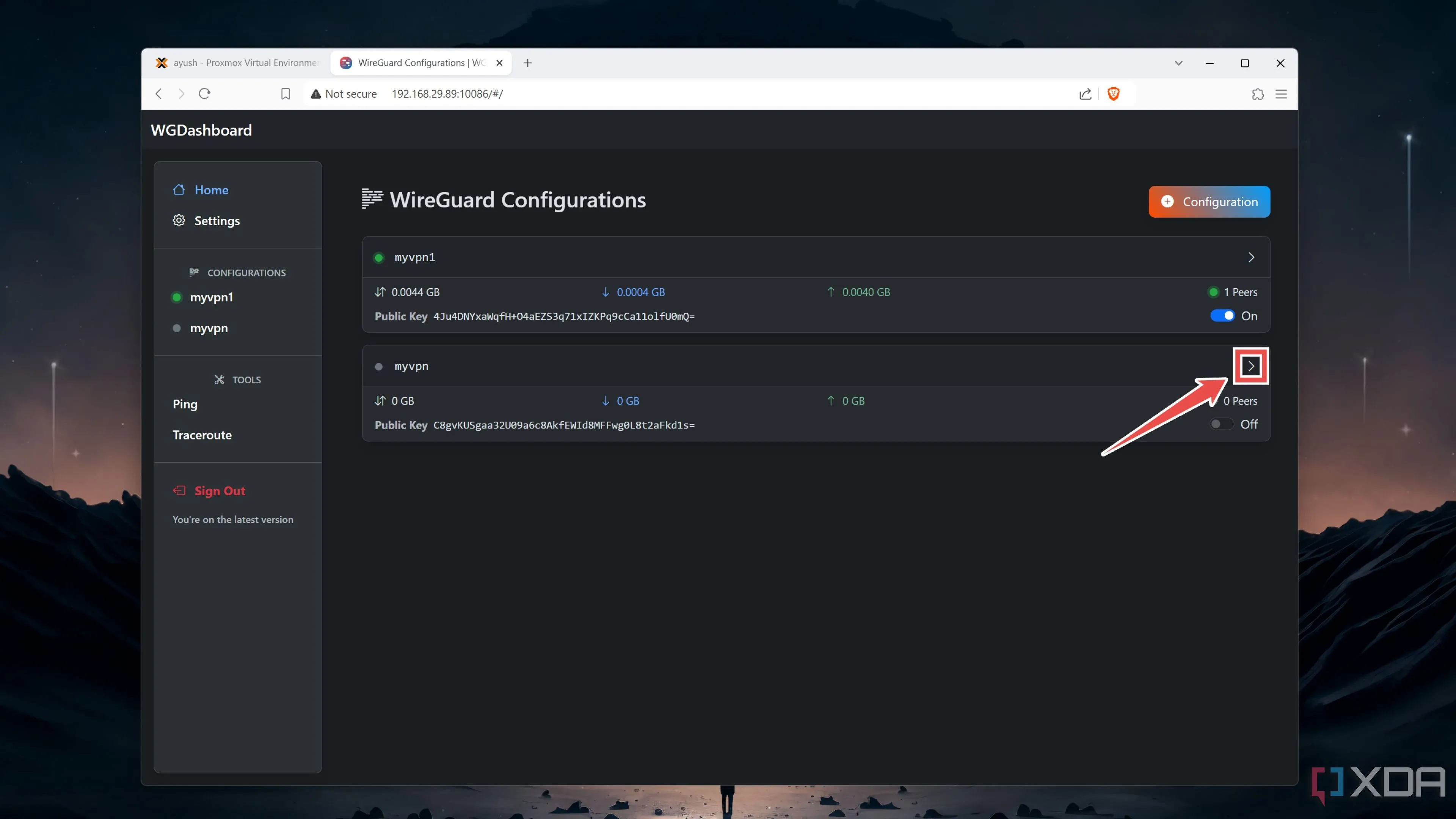

Chúng ta đã xác định được những loại thuật toán nào đang gặp rủi ro, nhưng những ứng dụng thực tế của các thuật toán này là gì? Chúng ta sẽ sử dụng WireGuard làm ví dụ, một giao thức VPN được sử dụng trong mọi thứ từ Tailscale đến NordVPN (NordLynx). WireGuard sử dụng một bộ các nguyên thủy mật mã cố định (khung giao thức Noise với Diffie-Hellman đường cong elip Curve25519, mã hóa đối xứng ChaCha20-Poly1305 và băm Blake2). Khi hai thiết bị ngang hàng WireGuard kết nối, chúng thực hiện bắt tay bằng mật mã bất đối xứng (ECDH) để thống nhất một khóa bí mật được chia sẻ, sau đó sử dụng khóa đối xứng đó để mã hóa tất cả lưu lượng tiếp theo. Tuy nhiên, trao đổi khóa ban đầu đó chính xác là loại hoạt động bất đối xứng mà một máy tính lượng tử có thể làm lộ. Một kẻ nghe lén ghi lại quá trình bắt tay sau này có thể sử dụng máy tính lượng tử để giải quyết bài toán Diffie-Hellman Curve25519, khôi phục khóa bí mật được chia sẻ và do đó giải mã toàn bộ lưu lượng của phiên.

Cấu hình WireGuard VPN được tạo mới, minh họa cho việc thiết lập kênh mã hóa

Cấu hình WireGuard VPN được tạo mới, minh họa cho việc thiết lập kênh mã hóa

Để mọi thứ tồi tệ hơn, các khóa công khai dài hạn của các thiết bị ngang hàng trong WireGuard (được sử dụng để xác thực lẫn nhau) cũng dựa trên ECC, vì vậy một kẻ tấn công lượng tử có thể giả mạo danh tính hoặc mạo danh máy chủ bằng cách suy ra các khóa riêng tư từ các khóa công khai. Vậy làm thế nào để làm cho điều này an toàn? Trong các giao thức như TLS, một cách tiếp cận là thực hiện trao đổi khóa lai: một ví dụ là thực hiện ECDH thông thường và trao đổi khóa hậu lượng tử song song, sau đó sử dụng cả hai kết quả để suy ra khóa phiên. Nhưng sự đơn giản của WireGuard là con dao hai lưỡi ở đây, vì nó được thiết kế có chủ ý mà không có tính linh hoạt mật mã hoặc các thuật toán có thể đàm phán. Người tạo ra WireGuard đã đề xuất một bản sửa lỗi tạm thời: sử dụng tính năng khóa chia sẻ trước (PSK) tùy chọn của giao thức như một tiện ích bổ sung kháng lượng tử. Điều này có nghĩa là sử dụng một khóa đối xứng tĩnh chỉ được biết bởi hai thiết bị ngang hàng; PSK này được trộn vào quá trình bắt tay cùng với ECDH thông thường. Bởi vì khóa chia sẻ trước này hoàn toàn là đối xứng, nó không dễ bị tổn thương bởi các thuật toán lượng tử.

Nếu bạn sử dụng WireGuard, bạn có nên lo lắng không? Trong hầu hết các trường hợp, lưu lượng VPN là tạm thời, với độ nhạy cảm của lưu lượng giảm dần theo thời gian. Nếu bạn không mong đợi kẻ tấn công ghi lại lưu lượng VPN của bạn và coi trọng nó trong nhiều năm sau đó, bạn không cần phải hoảng sợ. Trong các cài đặt doanh nghiệp, một cách tiếp cận khác là phủ một lớp mã hóa an toàn lượng tử bổ sung bên trong VPN, chẳng hạn như kết nối TLS hậu lượng tử thông qua VPN cho các phiên đặc biệt nhạy cảm. Một số VPN sử dụng WireGuard, như NordVPN, đang lựa chọn sử dụng ML-KEM cho trao đổi PSK.

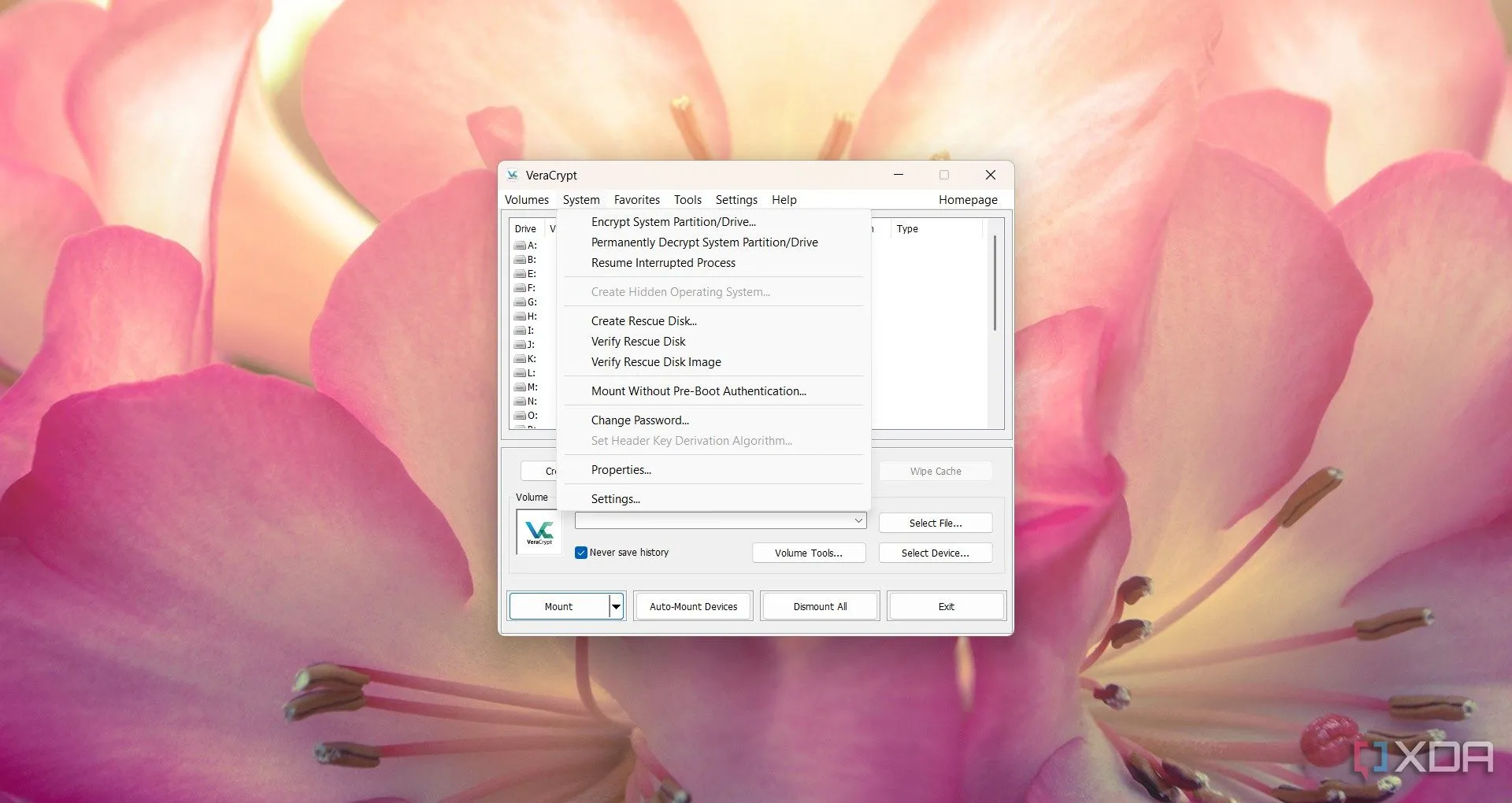

Tùy chọn mã hóa trong VeraCrypt, minh họa các thuật toán mã hóa đối xứng

Tùy chọn mã hóa trong VeraCrypt, minh họa các thuật toán mã hóa đối xứng

Đối với mã hóa toàn bộ ổ đĩa (FDE), các hệ thống này cũng chủ yếu sử dụng mật mã đối xứng, và điều tương tự cũng áp dụng cho các két mật khẩu. Bản thân mã hóa đĩa không phải là mắt xích yếu dưới tác động của lượng tử; đó là khóa và cách nó được suy ra. Khi bạn mã hóa một ổ đĩa bằng VeraCrypt hoặc một công cụ tương tự, bạn đặt một cụm mật khẩu, và phần mềm sử dụng KDF (PBKDF2 hoặc các thuật toán khác) để suy ra một khóa 256-bit mã hóa ổ đĩa. Nếu ổ đĩa được mã hóa bằng AES-256, một máy tính lượng tử sẽ phải đối mặt với thách thức ghê gớm mà chúng ta đã mô tả trước đó để phá khóa bằng vét cạn, về cơ bản là một bài toán bảo mật 128-bit sau thuật toán Grover, vốn vẫn nằm ngoài tầm với của bất kỳ công nghệ nào có thể dự đoán được.

VeraCrypt, ví dụ, sử dụng AES-256 và PBKDF2 với số lượng vòng lặp cao để suy ra khóa tiêu đề theo mặc định, cung cấp một mức độ bảo mật khá cao. Một số người dùng có thể chọn nối nhiều thuật toán mã hóa (VeraCrypt cho phép nối chuỗi AES, Serpent và Twofish), và điều này có thể tăng thêm mức độ bảo mật đồng thời mang lại sự tự tin cho người dùng rằng họ được bảo vệ chống lại các cuộc tấn công không xác định trong tương lai. Nhưng nói một cách nghiêm ngặt, một thuật toán mã hóa mạnh duy nhất với khóa 256-bit đã được cho là kháng lượng tử, miễn là bản thân khóa đó vẫn còn bí mật.

Đối với việc sử dụng thông thường, không có điểm yếu lượng tử trực tiếp trong các triển khai FDE như VeraCrypt. Tiếp tục sử dụng mật khẩu mạnh và cân nhắc thay đổi khóa mã hóa của bạn thỉnh thoảng (nghĩa là bạn nên giải mã và mã hóa lại ổ đĩa bằng một khóa mới) nếu bạn muốn an toàn hơn nữa cho việc bảo vệ dữ liệu kéo dài hàng thập kỷ. Nhưng trên thực tế, nếu một đối thủ là nhà nước đang lưu trữ ổ đĩa cứng được mã hóa của bạn trong 15 năm với hy vọng giải mã nó sau này bằng máy tính lượng tử, có lẽ bạn đang lo lắng về những mối đe dọa lớn hơn vào thời điểm đó.

Bạn Có Cần PQC Ngay Bây Giờ Không?

Câu trả lời cho điều này phụ thuộc vào bạn là ai và mô hình mối đe dọa của bạn trông như thế nào. Đối với người bình thường sử dụng VPN để bảo mật quyền riêng tư hoặc sử dụng công cụ như VeraCrypt để lưu trữ tệp cá nhân, không cần phải hoảng sợ hay thay đổi bất cứ điều gì ngay lập tức. Ưu tiên của bạn là tuân theo các thực hành tốt nhất hiện tại, và trong trường hợp sau của việc lưu trữ tệp, không có gì phải lo lắng trong thời gian chờ đợi. Nếu bạn lo lắng về các mối đe dọa lượng tử, bước thiết thực nhất là đảm bảo bạn đang sử dụng ít nhất khóa 256-bit cho mã hóa đối xứng (mà hầu hết các ứng dụng hiện nay đều làm mặc định) và tránh các thuật toán lỗi thời. Ngoài ra, các hệ điều hành và công cụ sẽ được cập nhật theo thời gian để bảo vệ chống lại các mối đe dọa lượng tử một cách âm thầm.

Giao diện tiện ích NordVPN trên Firefox, một ví dụ về dịch vụ VPN phổ biến

Giao diện tiện ích NordVPN trên Firefox, một ví dụ về dịch vụ VPN phổ biến

Tuy nhiên, nếu bạn đang ở trong một vị trí có khả năng bị nhắm mục tiêu, thì điều đó sẽ thay đổi đôi chút. Các tổ chức xử lý dữ liệu nhạy cảm có thời hạn sử dụng dài chắc chắn nên chuẩn bị cho quá trình chuyển đổi hậu lượng tử ngay bây giờ. Các chuyên gia trong ngành và các tổ chức như Gartner dự đoán rằng vào khoảng năm 2029, những tiến bộ trong điện toán lượng tử có thể khiến mật mã khóa công khai hiện tại hoàn toàn không an toàn, và họ khuyên nên coi năm 2029 là thời hạn để có các giải pháp an toàn lượng tử. NIST cũng có kỳ vọng tương tự. Đến năm 2030, họ mong các tổ chức (đặc biệt là những tổ chức trong cơ sở hạ tầng quan trọng hoặc chính phủ) đã chuyển đổi khỏi RSA-2048 và ECC tương đương sang các thuật toán PQC mới, và hướng dẫn của họ sẽ thay đổi để hoàn toàn cấm sử dụng chúng vào năm 2035.

Nói rõ hơn, quá trình chuyển đổi sẽ mất nhiều năm, vì vậy bắt đầu chuyển đổi ngay bây giờ là một ý tưởng hay, đặc biệt là với nỗ lực to lớn cần thiết và khả năng gặp phải các trở ngại trong việc triển khai. Chờ đợi đến phút cuối (ví dụ 2028 hoặc 2029) có thể là quá muộn, với rủi ro của các cuộc tấn công “thu thập ngay, giải mã sau” đã hiện hữu, và những người ở vị trí mà tính bí mật của dữ liệu vẫn quan trọng trong năm hoặc thậm chí mười năm nữa nên cân nhắc chuyển đổi sớm hơn là muộn hơn.

Đối với hầu hết các nhu cầu cá nhân, mã hóa hiện tại cung cấp khả năng bảo vệ quá đủ và sẽ dần phát triển sang PQC mà bạn không cần phải làm bất cứ điều gì quyết liệt. Mọi thứ có thể sẽ diễn ra trong nền, và lý tưởng nhất là hầu hết người dùng bình thường sẽ không bao giờ nhận thấy quá trình chuyển đổi trong khi vẫn được giữ an toàn trực tuyến.